Как поймать хакера, взломавшего сайт? сыграем в частных сыщиков в виртуальном пространстве

Сегодня я расскажу немного о том, о чем обычно весьмо непросто найти конкретную и достоверную информацию. Профессионалы, могущие доступно осветить эту тему, обычно предпочитают молчать и зарабатывать деньги, представляя практические аспекты защиты информации слишком сложными для понимания простыми людьми. Как приятно разрушать мифы!

Обычно сайт взламывают либо вирусы в автоматическом режиме, либо не обделенные интеллектом жители стран ближайшего зарубежья. Последние находят неплохие по популярности сайты с дырками в системе безопасности, внедряются тем или иным способом в файловую систему, расставляют "бэкдоры" (от backdoor - задняя дверь) в виде шэл-скриптов (от shell - оболочка, сетевой аналог "Проводника" или Norton Commander), с помощью которых можно впоследствии снова внедриться на сайт и, наконец, скрытно размещают скриптик с Биржи Ссылок. Ссылки они стараются разместить так, чтобы хозяин сайта этого не заметил. После этого заготовленные места для ссылок отправляются на биржу, где продаются seo-шникам, покупающим их для раскрутки по низкочастотным запросам бездарных сайтов-пустышек, например: "термотрансферная печать", "жалюзи и солнцезащитные системы", "монтаж подвесного потолка". Почем продают? Примерно по 5 копеек за одну ссылку в день, "зарабатывая" в сумме около 40-50 руб. в день с большого и хорошо раскрученного сайта.

При таких масштабах заработков, естественно, глупо надеяться, что взломавший ваш сайт юный хакер сидит в соседнем доме в Москве или Питере, и его удастся поймать физически. Скорее всего, заработки подобного уровня интересуют людей из неблагополучных и довольно отдаленных от столиц регионов, где им сложно найти достойную работу. Но можно поймать хакера виртуально, определив его IP-адрес, и - главное - заодно хорошенько напугать.

Первым делом необходимо определить, какие файлы на вашем сайте хакер использует для получения доступа. Об этом в общем-то тоже не очень сложном процессе я расскажу как-нибудь в следующий раз, но в любом случае скорее всего он использует два скрипта: скрипт для управления ссылками и "бэкдор" или "шэлу". Шэла обычно маскируется под какой-нибудь системный файл, зачастую оставляется несколько ее копий в разных местах движка сайта. Естественно, хакер предполагает, что он очень хитер, и никто не догадается, как именно он проник в систему. Поэтому, как только вы удалите скрипт для управления ссылками, и он заметит это через биржу, он наверняка зайдет на ваш сайт еще хотя бы раз - проверить, нашли ли вы замаскированные им шэлы или нет, и что вообще случилось.

Этим-то и надо воспользоваться. Заменив найденную шэлу специальным php-файликом, мы определим IP-адрес обратившегося к ней клиента. Вот как он выглядит:

- Дорогой друг-хакер!<br><br>

- Мы следим за тобой !<br><br>

- В биржу linkfeed.ru отправлен официальный запрос на раскрытие твоей личности. Скриншоты с сайта сняты, исходный код записан, все это наториально заверено для отправки официального запроса в правоохранительные органы и провайдеру. <br><br>

- Кстати:<br><br>

- <?php

- #генерируем уникальный ID для данного захода

- $UNIQUE_ID = md5("secret" . $_SERVER['REMOTE_ADDR'] . $_SERVER['REMOTE_PORT'] . time() . "secret");

- #подключаем сервис decloak.net

- echo "<iframe height='1' width='1' scrolling='no' src='http://decloak.net/decloak.html?cid=$UNIQUE_ID'></iframe><br><br>";

- #генерируем ссылку для просмотра данных на decloak.net

- $UNIQUE_ID_link = "http://decloak.net/report.html?cid=$UNIQUE_ID&format=text";

- #пугаем хакера, показывая его IP (может быть и не настоящим, но все равно - страшно!):

- $ip = $_SERVER['REMOTE_ADDR'];

- echo "твой IP: $ip<br>";

- # отправляем собранные данные нам по почте

- mail("yourmail@anycomp.com", "hacker's IP", "$ip, details: $UNIQUE_ID_link");

- echo "<br>успешно отправлен нам на почту. Спасибо!";

- ?>

Кроме, собственно, простого определения физического IP-адреса из переменной php, в данном скрипте используется сервис decloak.net update: сервис закрылся, потому-то статья и в архиве. На случай, если злоумышленник использует прокси-сервер во время своей подрывной деятельноти, этот сервис применяет несколько хитрых приемов, якобы позволяющих узнать истинный физический IP-адрес с помощью JavaScript'ов, флэш-объектов, прямой закачки файлов, QuickTime-мувиков и пр. Экспресс-тестирование показало, что при разумном использовании FireFox и сети прокси-анонимизаторов Tor - круговая порука, decloak.net, вероятнее всего, не сможет узнать реальный IP-адрес. Жаль, но в эффектности сервису не откажешь - при обращении к скрипту начинают открываться дополнительные окна, скачиваться какие-то файлы, что-то приогрывается - в общем, психологический

эффект отличный.

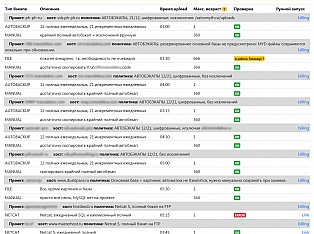

Когда хакер попадется в вашу ловушку, к вам по почте придет пиьсмо с IP-адресом и ссылкой на подробные данные от decloak.net

Удачной охоты!